Red Team Service

El Red Team Talsoft TS permite simular un agente que realice ataques a los sistemas corporativos contemplando vectores de ataques a nivel digital, físico y humano de la empresa, se realiza persistencia a lo largo del tiempo, escalado de privilegios en sistemas corporativos e incluso alteración y robo de información estratégica para el negocio, de la misma forma que lo haría un intruso pero de forma ética, previa autorización y acuerdo de un convenio de confidencialidad.

El Red Team Talsoft TS informa de forma periódica de los descubrimientos, de tal forma que siempre tendrá conocimiento de los avances sobre el funcionamiento del equipo defensor del cliente.

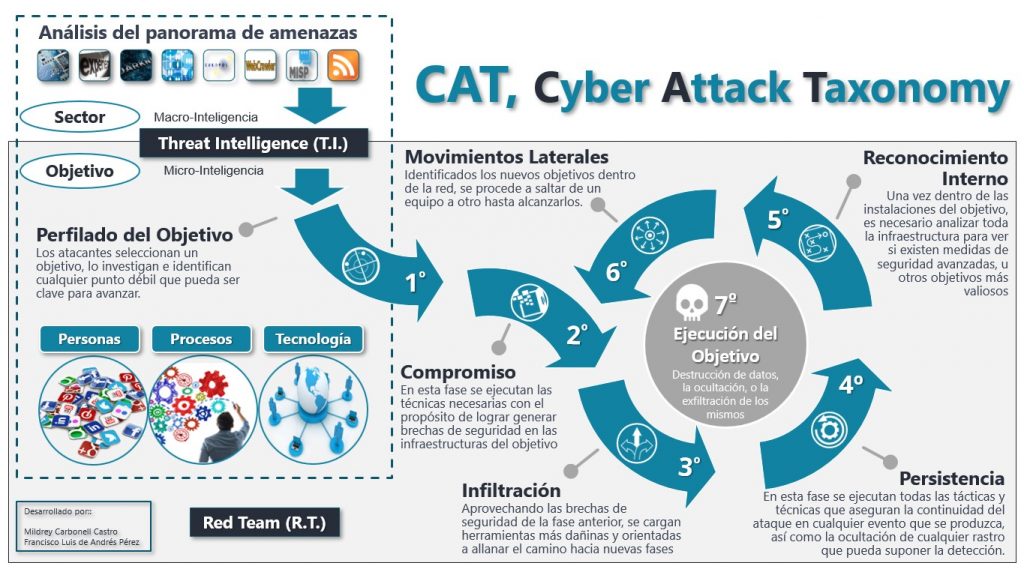

CAT (Cyber Attack Taxonomy)

Evento - Concientización En Ciberseguridad Para Tu Empresa

Workshop - Estrategias de Ciberseguridad para Su empresa

Workshop - Detección Proactiva de Amenazas Cibernéticas

Red Team Service

Suscripción Anual- Firma y acuerdo MSA (Master Service Agreement)

- Consultas por correo electrónico / Skype

- Respuesta ante incidentes

- Atención personalizada

- Expertos en tecnologías en cloud y seguridad informática

- Fase de Inteligencia

- Recopilación continua de información y generación de inteligencia.

- Detección de vectores de ataque

- Análisis de vulnerabilidades y debilidades del perímetro.

- Explotación

- Explotación de vulnerabilidades encontradas y toma de control

- Movimiento Lateral

- Propagación por la red interna.

- Escalado de Privilegios

- Control de la infraestructura de la empresarial

- Persistencia

- Instalación de backdoors que aseguren la persistencia en la red.

- Generación de reporte con recomendaciones.

Muy agradecido, un servicio muy profesional y con resultados inmediatos en un tema muy delicado, como la seguridad informática.

"Estuvimos recibiendo ataques en nuestro sitio web, desde el momento que contactamos a Talsoft nos atendieron al instante y se involucraron en la solución del problema, lo que más me impresiono fue su disponibilidad y empeño en ayudarnos a resolver el problema."

"Entregaron un servicio de calidad y se acomodaron a los tiempos de entrega del proyecto, siendo que eran bastante acotados."

"Mucha facilidad de contacto con Talsoft, ya sea por mail o skype la comunicación era muy rápida. Con respecto al escaneo de vulnerabilidades, muy conforme con la herramienta."

"Con vuestros servicios de consultoría logramos mejorar la seguridad informática de nuestros sistemas, permitiéndonos alcanzar un nivel de excelencia y así certificar PCI-DSS."

¿Por qué controlar y conocer la seguridad informática de su empresa?

Los principales consecuencias para tu negocio ante un ataque informático, ocasiona pérdida de dinero, robo de información, daño de imagen / reputación, problemas legales.