Muy bien sabemos que los

procesos por automatizar la propagación de malware es uno de los objetivos básicos de cualquier ciberdelincuente, independientemente de los vectores de ataque y tecnologías que se empleen.

En este sentido, Internet se ha transformado en la cuna que mece diferentes alternativas de piezas maliciosas a través de alternativas de ataque que día a día evolucionan. Hace varios años atrás era bastante difícil suponer que con el solo hecho de acceder a una página se corre el peligro de infección si se cumplen determinados requisitos en el sistema, requisitos que tienen que ver básicamente con las actualizaciones del sistema operativo y aplicaciones.

Hoy, nos encontramos con

script’s cuyas instrucciones son creadas maliciosamente y forman parte de un ciclo de propagación e infección, lamentablemente, muy efectivo. Un ejemplo concreto, no solo de evolución sino también de efectividad, lo constituye la

técnica Drive-by-Download junto a su versión evolucionada de

ataques Multi-Stage; altamente empleada por

botmasters para propagar amenazas.

El siguiente, es un escenario real que ejemplifica con mayor claridad lo que acabo de contar. Se trata de una página web alojada en Estados Unidos bajo la IP 66.116.197.186 en AS32392. A continuación se observa una captura de la web.

Los dominios alojados en esa misma IP son:

Los dominios alojados en esa misma IP son:

- phonester.biz

- phonester.com

- phonester.info

- phonester.net

- phonester.org

Cuando se accede desde Windows, a través de un script embebido en el código HTML, se ejecuta automáticamente una ventana proponiendo la descarga de Flash Player. Obviamente, es falso. El archivo que se propaga se llama “

install_flash_player.exe”

(abed2d16e5e4c3e369114d01dff4b19c) y posee un índice de detección bajo, ya que solo casi el 25% de los motores antivirus detecta el malware que se encuentra In-the-Wild.

Este procesamiento automático se lleva a cabo, como dije anteriormente, a través de un script, cuya captura se observa a continuación. La cuestión con esto es, probablemente, que cuando el usuario acceda no se lleve ningún indicio sobre contenidos maliciosos, de hecho la página no contiene enlaces, sólo una imagen.

Sin embargo, de forma transparente se ejecuta el script que incita a la descarga del falso Flash Player. Ahora… el tema no termina aquí. Desde un punto de vista más técnico, hay muchos detalles que son difíciles de no captar.

En principio, al desofuscar el script, obtenemos una serie de datos relevantes. El script posee etiquetas iframe que direccionan a una serie de páginas web desde donde se descargan otros archivos maliciosos.

- diggstatistics.com/flash/pdf.php

- diggstatistics.com/flash/directshow.php

- diggstatistics.com/flash/exe.php

Los archivos que descarga son “

tylda.exe”

(abed2d16e5e4c3e369114d01dff4b19c) que tiene una baja tasa de detección (

5/41-12.20%) y “

pdf.pdf”

(9cc400edcdc5492482f5599d43b76c0c) con una tasa de detección también baja (

13/41-31.71%) y diseñado para explotar vulnerabilidades en Adobe reader y acrobat.

Adobe util.printf overflow (

CVE-2008-2992) y

Adobe getIcon (

CVE-2009-0927) respectivamente.

Por otro lado, en el hipotético caso de que el archivo que se descarga en primera instancia (

install_flash_player.exe) sea ejecutado, este establecerá conexión contra

174.120.61.126/~garynic/ desde donde descargará el binario “

coin.exe”

(258c0083f051b88ea36d3210eca18dd7) con un índice de detección también bastante pobre. Este archivo se descarga de forma aleatoria desde:

- digital-plr.com

- giggstatistics.com

- xebrasearch.com

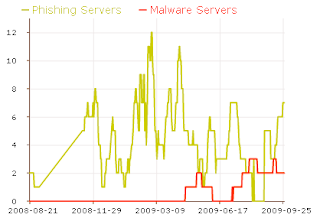

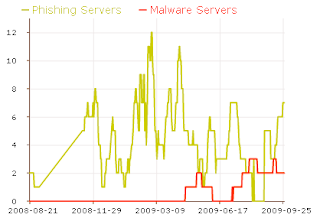

Con respecto al ASN en el cual se encuentran estas amenazas, pose un historial delictivo interesante, ya que es empleado para llevar a cabo actividades de phishing como propagación de malware. Según la siguiente imagen, el pico más alto de actividades de phishing se produjo el 1 de marzo de 2009, mientras que las de códigos maliciosos fue el 12 de septiembre de 2009.

Es decir, estas actividades se explotan en conjunto, no de manera aislada. Esta información no da la pauta de suponer que detrás de todas estas actividades delictivas se esconde la codicia de algún botmaster, ya que las acciones son típicas de una botnet.

Información relacionada

Propagación de Malware (…) con formato de blogging y BlackHat SEO

Simbiosis del malware actual. Koobface

Scareware. Repositorio de malware In-the-Wild

Masiva propagación de malware (…) sitios de entretenimiento

Análisis esquemático de un ataque de malware basado en web

Jorge Mieres

Fuente: Pistus Malware

GRATIS – Plan de cyberseguridad para su empresa: Aquí

GRATIS – Plan de cyberseguridad para su empresa: Aquí

Obtenga nuestro portfolio de servicios: Aquí

Obtenga nuestro portfolio de servicios: Aquí

Suscríbase a nuestro Newsletter: Aquí

Suscríbase a nuestro Newsletter: Aquí

Realiza su consulta cómo proteger su Negocio: Aquí

Realiza su consulta cómo proteger su Negocio: Aquí

Informe a sus colegas del area de tecnología

Informe a sus colegas del area de tecnología

Comparte esta información con colegas y superiores

Comparte esta información con colegas y superiores

Guarda este post para consultas

Guarda este post para consultas

Descargue las Tendencias de cyberseguridad: Aquí

Descargue las Tendencias de cyberseguridad: Aquí

Suscribirse a nuestro canal de YouTube: Aquí

Suscribirse a nuestro canal de YouTube: Aquí

Descargue nuestras infografías: Aquí

Descargue nuestras infografías: Aquí

Conozca la opinión de nuestros clientes: Aquí

Conozca la opinión de nuestros clientes: Aquí

Acceda a Cursos Online de entrenamiento en seguridad informática: Aquí

Acceda a Cursos Online de entrenamiento en seguridad informática: Aquí

Los dominios alojados en esa misma IP son:

Los dominios alojados en esa misma IP son: Este procesamiento automático se lleva a cabo, como dije anteriormente, a través de un script, cuya captura se observa a continuación. La cuestión con esto es, probablemente, que cuando el usuario acceda no se lleve ningún indicio sobre contenidos maliciosos, de hecho la página no contiene enlaces, sólo una imagen.

Este procesamiento automático se lleva a cabo, como dije anteriormente, a través de un script, cuya captura se observa a continuación. La cuestión con esto es, probablemente, que cuando el usuario acceda no se lleve ningún indicio sobre contenidos maliciosos, de hecho la página no contiene enlaces, sólo una imagen. Sin embargo, de forma transparente se ejecuta el script que incita a la descarga del falso Flash Player. Ahora… el tema no termina aquí. Desde un punto de vista más técnico, hay muchos detalles que son difíciles de no captar.

Sin embargo, de forma transparente se ejecuta el script que incita a la descarga del falso Flash Player. Ahora… el tema no termina aquí. Desde un punto de vista más técnico, hay muchos detalles que son difíciles de no captar.

Con respecto al ASN en el cual se encuentran estas amenazas, pose un historial delictivo interesante, ya que es empleado para llevar a cabo actividades de phishing como propagación de malware. Según la siguiente imagen, el pico más alto de actividades de phishing se produjo el 1 de marzo de 2009, mientras que las de códigos maliciosos fue el 12 de septiembre de 2009.

Con respecto al ASN en el cual se encuentran estas amenazas, pose un historial delictivo interesante, ya que es empleado para llevar a cabo actividades de phishing como propagación de malware. Según la siguiente imagen, el pico más alto de actividades de phishing se produjo el 1 de marzo de 2009, mientras que las de códigos maliciosos fue el 12 de septiembre de 2009.

GRATIS – Plan de cyberseguridad para su empresa:

GRATIS – Plan de cyberseguridad para su empresa:  Obtenga nuestro portfolio de servicios:

Obtenga nuestro portfolio de servicios:  Realiza su consulta cómo proteger su Negocio:

Realiza su consulta cómo proteger su Negocio:  Informe a sus colegas del area de tecnología

Informe a sus colegas del area de tecnología Comparte esta información con colegas y superiores

Comparte esta información con colegas y superiores Guarda este post para consultas

Guarda este post para consultas Descargue las Tendencias de cyberseguridad:

Descargue las Tendencias de cyberseguridad:  Suscribirse a nuestro canal de YouTube:

Suscribirse a nuestro canal de YouTube:  Descargue nuestras infografías:

Descargue nuestras infografías:  Conozca la opinión de nuestros clientes:

Conozca la opinión de nuestros clientes:  Acceda a Cursos Online de entrenamiento en seguridad informática:

Acceda a Cursos Online de entrenamiento en seguridad informática: